Configuración del inicio de sesión único (SSO)

Puedes acceder Celoxis con credenciales corporativas si el SAML basado en SSO está habilitado para su cuenta. Celoxis funciona con Google, Salesforce, Okta, OneLogin, Microsoft Azure y Microsoft ADFS. Aunque no lo hemos probado, cualquier IDP basado en SAML 2.0 debería funcionar.

Para que el SSO funcione, asegúrese de lo siguiente:

- Su Proveedor de Identidad SSO (IDP) está basado en SAML 2.0.

- Todos sus usuarios, clientes tienen direcciones de correo electrónico únicas.

- La dirección de correo electrónico de un usuario en Celoxiscoincide con la dirección de correo electrónico de ese usuario en su IDP.

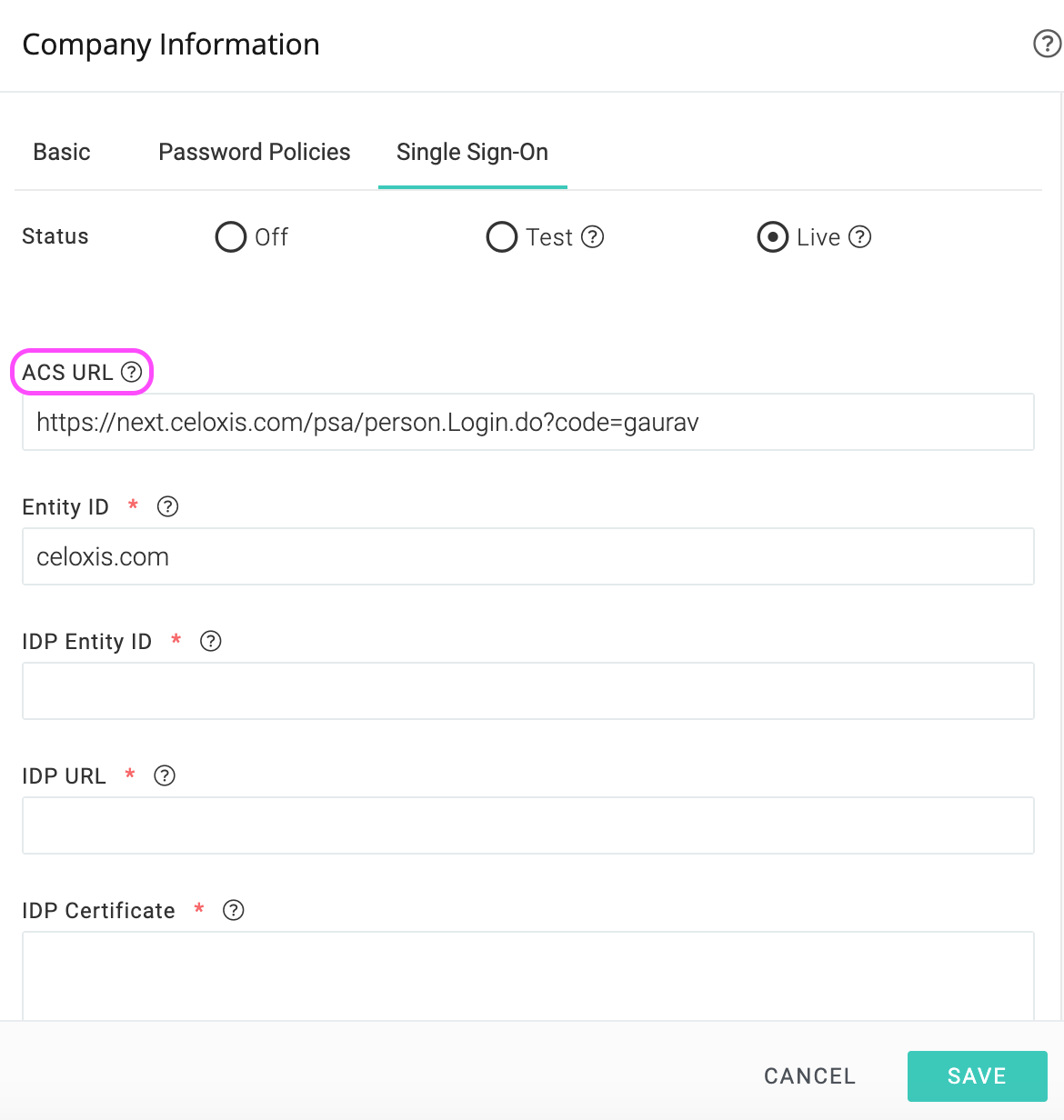

Para configurar el SSO, abra Menú Principal ▸ ▸ Admin ▸ ▸ y haga clic en Inicio de sesión único. Verá el formulario de la siguiente manera:

Modos SSO

En todos los modos, las cuentas de cliente seguirán autenticándose mediante credenciales de Celoxis .

- Ninguno - El SSO está apagado. Sólo Celoxisse pueden utilizar credenciales para iniciar la sesión.

- Prueba - El SSO está encendido. Tanto el SSO como Celoxislas credenciales se pueden utilizar para iniciar la sesión.

- En vivo... El SSO está en marcha. Sólo se puede utilizar SSO para iniciar la sesión.

- Sus usuarios no podrán acceder al enlace de Olvidé mi Contraseña Celoxisya que no almacenamos las contraseñas de los usuarios.

- No verá los campos de Login y Password en los formularios de adición/edición de usuarios.

- Si está bloqueado por cualquier motivo, póngase en contacto con nosotros y restableceremos los datos de su SSO.

Pasos para establecer el SSO

1: Habilitar SSO en modo de prueba

Abrir Menú Principal ▸ ▸ Admin ▸ ▸ e ir a la Inicio de sesión único Pestaña

- En la fila de Estado, haga clic en el botón de radio Test.

- De las opciones que aparecen a continuación, copie la URL de la ACS. Esto será necesario para configurar su IDP.

- Configure su IDP. El IDP le dará un conjunto de ajustes para entrar en Celoxis.

- Vuelva a esta pantalla con los ajustes recogidos en el paso anterior.

- Introduzca el ID de la entidad IDP. Esto es proporcionado por el IDP.

- Introduzca la URL del IDP. Esta es la dirección de su IDP con la que se contactará para autenticar a los usuarios.

- Copiar - Pegar el certificado IDP. Esta información está disponible en el certificado que le proporciona su PDI.

- Haga clic en Guardar

2: Pruebe su configuración

- Una vez completado el paso 1, debería intentar iniciar sesión haciendo clic en el enlace Conectar a Celoxistravés de un único inicio de sesión en la página de inicio de sesión.

- Después de hacer clic en el enlace anterior, se le pedirá que introduzca la dirección de correo electrónico.

- Después de entrar en esto, se le dirige a la pantalla de inicio de sesión de IDP; si aún no ha iniciado la sesión, donde se le pide que introduzca el correo electrónico y la contraseña.

- Tras autenticarse correctamente, se le redirigirá a Celoxis Dashboard. Si algo va mal, consulte la sección Errores comunes de su IDP.

3: Ir en vivo con su SSO

- Después de que haya completado con éxito el paso 2, revise los detalles de su SSO de nuevo.

- Luego, haga clic en Live.

- Haga clic en Guardar.

Configuración de su IDP

Antes de establecer CeloxisEn este caso, primero tendrá que informar a su PDI sobre Celoxis. Las siguientes son las instrucciones para algunos de los populares desplazados internos. Si su PDI no aparece en esta lista, consulte su documentación.

Todos los IDPs requerirán una URL de ACS para Celoxis. Puede encontrar esto para su organización haciendo clic en los botones de radio Test o Live como se muestra arriba.

Crear una aplicación SAML en Google

- Accede a la consola de administración de Google con una cuenta de administrador.

- Haga clic en Apps > SAML apps.

- Haga clic en el icono más en la esquina inferior.

- Haga clic en CONFIGURAR MI PROPIA APLICACIÓN PERSONALIZADA.

- Se abre la ventana de información de IDP de Google y se rellenan automáticamente los campos URL de SSO y el ID de la entidad. Es necesario copiar el ID de la entidad y los valores de los campos SSO y descargar los metadatos de IDP (Opción 2) para pegarlos en los campos apropiados en Celoxis.

- Después de introducir esta informaciónCeloxis, vuelva a la consola de administración y haga clic en Next.

- En el

En la ventana Básica, introduzca un Nombre de la aplicación y una Descripción. - Haga clic en Siguiente.

- En la ventana Detalles del proveedor de servicios, introduzca:

- URL DE LA ACS: Introduzca el valor copiado de la pestaña SSO.

- Identificación de la entidad: Ingrese a Celoxis.com

- URL de inicio: Para SaaS, introduzca https://app.celoxis.com/psa/person.Login.do...para el "On-Premise", https://your_URL/person.Login.do

- Deje la respuesta firmada sin marcar.

- Bajo el ID de nombre, para información básica, seleccione Correo electrónico principal.

- En el menú desplegable Formato de ID de nombre, seleccione CORREO ELECTRÓNICO.

- Haga clic en Siguiente.

- Haga clic en Finalizar.

Habilitar la aplicación SAML para los usuarios

- Vaya a Apps > SAML apps.

- Seleccione la aplicación SAML que ha creado anteriormente.

- En la parte superior del cuadro gris, haga clic en Configuración y seleccione Activar para todos y confirme la configuración.

Errores comunes

Error: app_not_enabled_for_user

Solución: No ha habilitado la aplicación SAML para sus usuarios. Siga los pasos mencionados anteriormente para habilitar la aplicación para todo el mundo. El mismo error se mostrará si ha accedido a la cuenta de Google con un usuario distinto al configurado para IDP.

Error del servidor : No se encontró ninguna empresa con sociedad: XXXX

Solución: La URL de ACS que ha introducido en la configuración de Google es incorrecta. Copie la URL correcta del campo URL de ACS en la pestaña Inicio de sesión único en Celoxis.

Solicitud inválida, no hay idpId en la URL de la solicitud o en el parámetro de destino de la solicitud SAML.

Solución: El URL del IDP que introdujo en Celoxis es incorrecto. Necesitas copiar esto de tu IDP y pegarlo en Celoxis.

- Habilite Mi Dominio desde Configuración > Administrar > Administración de Dominios > Mi Dominio. Despliéguelo a todos los usuarios. Esto creará automáticamente Salesforce Identity Provider.

- Navegue para administrar > Controles de seguridad > Proveedor de identidad. Verá los detalles de configuración del Proveedor de identidad que deben introducirse en Celoxis.

- C$haga clic en el botón Descargar Metadatos para descargar el certificado. El contenido de este certificado debe ser ingresado en el campo Certificado IDP en Celoxisla forma descrita anteriormente en el documento.

- Ahora, en la misma página de abajo, haga clic en Proveedores de Servicio son ahora creados a través de Aplicaciones Conectadas. Haga clic aquí.

-

En el Nueva aplicación conectada En la página, introduzca los siguientes datos:

- Nombre de la aplicación conectada

- URL de inicio

- Marque la casilla de verificación Enable SAML (Habilitar SAML).

- Identificación de la entidad

- ACS URL

- Tipo de sujeto: Seleccione un atributo personalizado

- Formato de identificación del nombre: Seleccione urna:oasis:nombres:tc:SAML:1.1:formato de identificación de nombre:emailDirección

- Certificado de IdP: Seleccione el certificado apropiado que ha introducido (Paso Celoxis3)

- Haga clic en Guardar.

- Después de que la aplicación se crea, ahora tiene que asociar los perfiles de usuario a esto para que los usuarios que pertenecen a estos perfiles puedan iniciar sesión a través de SSO.

Navegue para administrar aplicaciones > Aplicaciones conectadas. Haz clic en la aplicación que acabas de crear. - Desplácese hacia abajo y haga clic en Administrar Perfiles.

- Seleccione los perfiles requeridos y haga clic en Guardar.

Errores comunes

Error del servidor No autenticado

Solución: El certificado IDP que ha introducido Celoxises incorrecto. Introduzca el certificado correcto que ha creado para ello (Paso 3 anterior)

Se enfrentará al mismo error si no ha asociado el perfil de usuario de inicio de sesión con la aplicación Conectada como se explica en los pasos 7 a 9 anteriores.

- Ingrese a su organización de Okta como un usuario con privilegios administrativos.

- Haga clic en el botón Admin en la parte superior derecha.

- Haga clic en la etiqueta Agregar Aplicaciones.

- Haga clic en el botón Crear nueva aplicación.

- En el diálogo que se abre, seleccione la opción SAML 2.0, luego haga clic en el botón Crear.

- En la página Configuración general, introduzca el nombre de la aplicación, por ejemplo Celoxisen el campo Nombre de la aplicación, y luego haga clic en el botón Siguiente.

- Para Configurar SAML paso, introduzca los siguientes detalles:

- Un solo signo en la URL: Esta es la URL de la ACS que obtendrá de Celoxis

- URI de la audiencia (ID de la entidad SP): Para los usuarios de SaaS, introduzca: https://app.celoxis.comPara los usuarios en el lugar, introduzca la URL de su aplicación.

- Formato de identificación del nombre: Dirección de correo electrónico

- Haga clic en Siguiente.

- En Feedback, seleccione "I'm an Okta customer adding an internal app", y "This is an internal app that we have created", y luego haga clic en Finish.

- En la sección Personas de la aplicación, haga clic en el botón Asignar a Personas. Seleccione los usuarios necesarios y haga clic en Hecho.

- En la sección "Sign On" de su aplicación recién creada, haga clic en "View Setup Instructions". Se abrirá una nueva pestaña con los detalles que debe introducir en Celoxis. Rellene la pestaña de inicio de sesión único en Celoxis como se ha mencionado anteriormente en este documento.

Errores comunes

Si todavía se le piden las credenciales después de hacer clic en Conectar vía SSO e ingresar credenciales SSO, significa que ha ingresado incorrectamente el URL de la ACS /Solo signo en el URL en Okta. Por favor, corrija e intente de nuevo.

Sorry, you can't access <app name> because you are not assigned this app in Okta.

The user who is trying to login via SSO is not assigned to the app created in Okta. Redo the step Assign to People mentioned above.

- Inicie sesión en su cuenta OneLogin con privilegios de administrador.

- Haga clic en Aplicaciones > Aplicaciones en el menú principal.

- Haz clic en el botón Agregar aplicación.

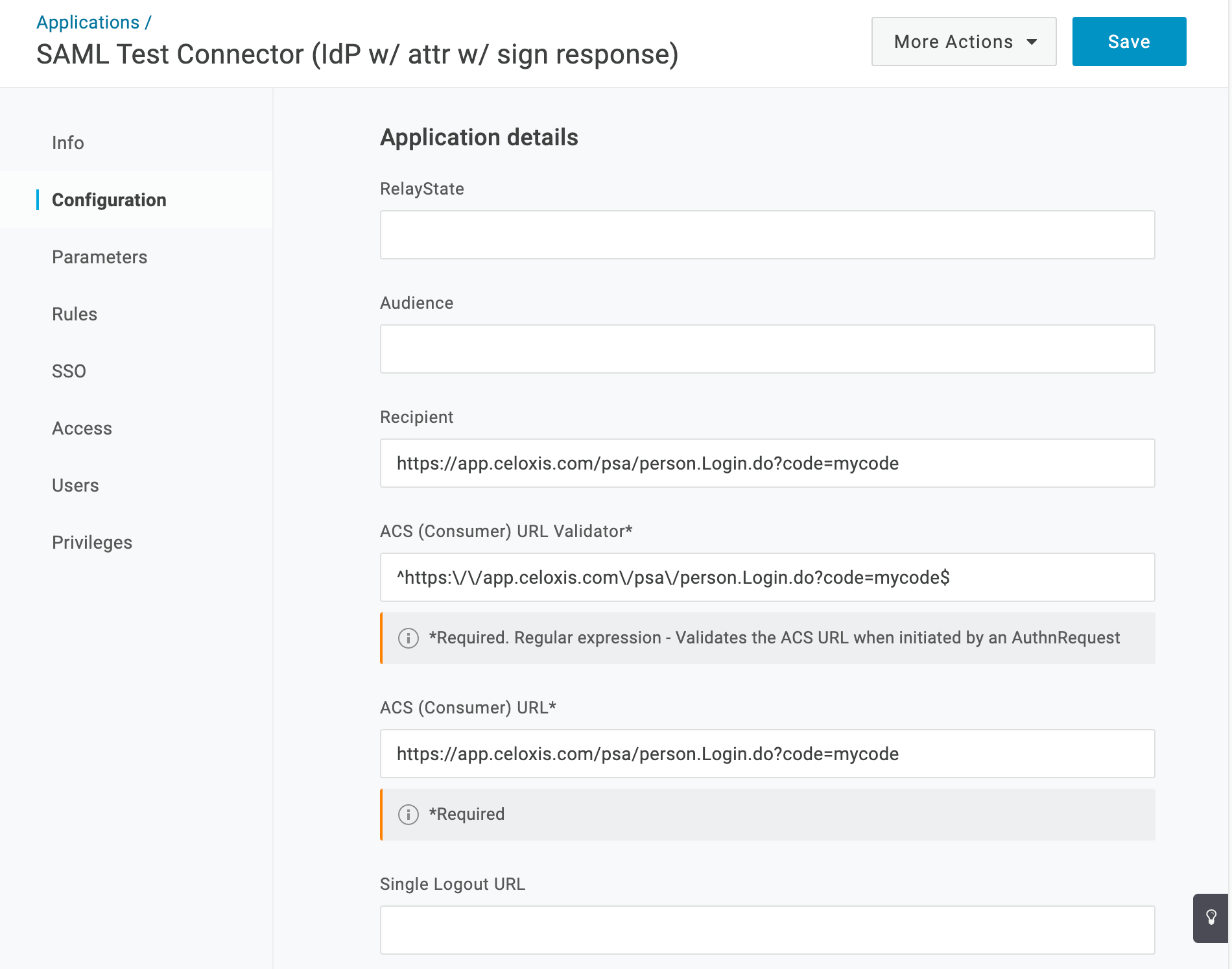

- Busca el conector de prueba SAML (IdP w/ attr w/ sign response) y haz clic en él.

- Entra en Celoxis como el nombre de pantalla y haga clic en Guardar.

- Haga clic en la pestaña Configuración.

- Copia la URL de Celoxisla ACL en la pestaña de la URL del receptor y del ACS (consumidor).

- En el Campo del validador de la URL de ACS (Consumidor)...escapar de la URL de ACS como se menciona en la documentación de OneLogin. En resumen, tienes que ponerle el prefijo a la url ^ poner el carácter de barra invertida (\) antes de cada barra inclinada hacia delante. ^https:\//app.Celoxis.com/psa/persona.Login.do?code=abc

- Su pantalla OneLogin debería verse algo así: Haga clic en el Guardar ...botón.

- Haz clic en la pestaña SSO.

- Copia la URL de SAML 2.0 Endpoint (HTTP) y ponla como la URL de IDP en Celoxis.

Errores comunes

The response was received at <Celoxis URL> instead of <URL>

The ACS (Consumer) URL Validator is not URL escaped as shown in screenshot above.

- Entrar en el servidor de ADFS.

- Lanza la consola de gestión de la ADFS.

- Abre la carpeta AD FS > Relaciones de confianza del menú LHS.

- Haz clic con el botón derecho del ratón en Respondiendo a los Fideicomisos de las Partes y elige el elemento de menú Añadir Fideicomiso de la Parte Confiante...

- Esto abrirá un Mago. Clic en el botón Inicio.

- En el paso Seleccionar fuente de datos, seleccione la opción Introducir datos sobre la parte que confía manualmente. Haga clic en Siguiente.

- En el paso Especificar nombre de visualización, introduzca Celoxis. Haga clic en Siguiente.

- En el paso Elegir perfil, seleccione Perfil AD FS. Haga clic en Siguiente.

- En el paso Configurar Certificado, usaremos los valores por defecto. Haga clic en Siguiente.

- En el paso Configurar URL, marque la opción Habilitar el soporte para el protocolo SAML 2.0 WebSSO. En la URL del servicio SAML 2.0 SSO de la parte retransmisora, introduzca la URL de ACS copiada de Celoxis. Haga clic en Siguiente.

- En el paso Configurar identificadores, introduzca la URL de la ACS como el identificador de confianza de la parte retransmisora y haga clic en Añadir. Haz clic en Siguiente.

- En el paso Configurar Multi-factor... usaremos los valores por defecto. Haga clic en Siguiente.

- En el paso Elegir autorización de emisión..., seleccione Permitir a todos los usuarios acceder a esta parte confiable. Haga clic en Siguiente.

- En el paso Listo para agregar confianza, se le mostrará una vista general de sus configuraciones. Haz clic en Siguiente.

- En el paso Finalizar, seleccione la opción Abrir la opción Editar reclamaciones... Haga clic en Cerrar.

- Ahora se le mostrará la ventana del Editor de Reclamaciones.

- Haga clic en Agregar regla... en la pestaña Reglas de transformación de emisiones.

- En el paso Elegir tipo de regla, seleccione Enviar atributos LDAP como reclamaciones como plantilla de regla de reclamación. Haga clic en Siguiente.

- En la siguiente pantalla, usando Active Directory como su tienda de atributos, haga lo siguiente:

- En la columna Atributo LDAP, seleccione Direcciones de correo electrónico.

- En el Tipo de reclamación saliente, seleccione Dirección de correo electrónico.

- Haz clic en OK para guardar esta regla.

- Haga clic en Agregar regla... en la pestaña Reglas de transformación de emisiones para agregar una nueva regla.

- En el paso Elegir tipo de regla, seleccione Transformar una reclamación entrante como plantilla de regla de reclamación. Haga clic en Siguiente.

- En la siguiente pantalla:

- Seleccione las direcciones de correo electrónico como tipo de reclamación entrante.

- Seleccione Name ID como tipo de reclamación saliente.

- Seleccione EMail como el formato de identificación del nombre de salida.

- Seleccione la opción Pasar por todos los valores de la reclamación.

- Haz clic en OK para guardar esta regla.

- Haz clic en OK para terminar de crear las reglas.

Ahora exportaremos el certificado que debe ser copiado a Celoxis

- Abra la carpeta AD FS > Settings > Certficates del menú LHS. Aparece el panel Certificados que muestra todos los certificados disponibles.

- Seleccione el certificado en Firma de fichas en el panel Certificados.

- Haga clic en la opción Copiar a archivo de la ficha Detalles de la ventana Certificado. Esto inicia el asistente de exportación de certificados.

- En el paso de bienvenida, haga clic en Siguiente.

- Elija el X.509 (.CER) codificado en Base64 como el formato de archivo en el que se va a exportar el certificado. Haga clic en Siguiente.

- Guarda el archivo en un lugar apropiado y completa el asistente.

- Asegúrate de que el archivo guardado tiene el ...CER... extensión.

- Necesitará copiar y pegar el contenido de este archivo en el campo Certificado IDP en Celoxisla forma descrita anteriormente en este documento.

- Entra en el portal de Azure.

- En el menú LHS, haga clic en el directorio activo de Azure.

- En el menú del Directorio Activo Azure, haga clic en Aplicaciones Empresariales.

- Haga clic en Nueva aplicación en la parte superior de la pantalla.

- En la sección Agregar una aplicación, seleccione Aplicación no de galería.

- Dale un nombre a la nueva aplicación (por ejemplo, CeloxisSSO) y luego haz clic en Agregar en la parte inferior de la pantalla. Esto agregará una aplicación personalizada a su Directorio Activo Azure. Nota: Si no tienes Azure AD Premium activado, no podrás introducir el nombre de la aplicación.

- En la página de la aplicación, haga clic en Usuarios y grupos en el menú LHS.

- En la página superior del panel derecho, haga clic en Agregar usuario para asignar usuarios o grupos a esta aplicación.

- Haga clic en Inicio de sesión único en el menú LHS y luego elija SAML como método de inicio de sesión único.

- Haga clic en el botón junto al título de la Configuración básica de SAML e introduzca los detalles como sigue:

- Identificador (Identidad de la entidad): Introduzca el valor de la pestaña de inicio de sesión único (consulte la imagen incluida más arriba).

- Responder URL (Assertion Consumer Service URL): Copiar los detalles de debajo del campo URL de ACS (Admin > Configuración de la empresa)

- Firme en la URL: Para SaaS entrar https://app.celoxis.com. Para el "On-Premise" introduzca su URL.

- Estado de la retransmisión: Saltar este campo

- URL de cierre de sesión: Para SaaS entrar https://app.celoxis.com/psa/logout.do. Para el "On-Premise" introduzca [tu-url]/psa/logout.do

- Vuelva a la pantalla de configuración.

- Haga clic en el icono junto al título del panel de Atributos y Reclamos del Usuario.

- Haga clic en el icono junto al valor de identificación del nombre. Aparecerá una barra lateral de gestión de reclamaciones de usuarios.

- Introduzca un nombre y seleccione usuario.mail en el Atributo de la fuente ...en un desplegable. Haga clic en Guardar.

- Vuelva a la pantalla de configuración.

- Haga clic en el icono junto al título del panel del Certificado de Firma SAML.

- Introduzca un correo electrónico de notificación para los recordatorios de caducidad de los certificados. Haga clic en Guardar.

- Vuelva a la pantalla de configuración.

- Haz clic en Descargar junto a la opción de Certificado (Base64) para guardar el archivo del certificado en tu ordenador. Debes copiar y pegar esto Celoxiscomo se describe anteriormente en este documento.

- Vuelva a la pantalla de configuración.

- Haga clic en Validar para validar el inicio de sesión único con Celoxis.